Exchange 2013 : Le choix des noms de domaine

Dans cet article, le formateur Markus Hengstler montre quels concepts peuvent être utilisés pour l’attribution des noms de domaine. Il souligne également les conséquences du choix en termes de la résolution de noms et Reverse proxys.

|

Inscrivez-vous à la Newsletter et ne manquez rien ! |

La planification des noms que les différents clients utiliseront lors de l’accès aux domaines est un point important lors de la conception d’un environnement Microsoft-Exchange. Les certificats, en particulier, dépendent de ces noms et l’expérience a montré qu’il y manquait souvent des noms importants tels que autodiscover.domainedemessagerie, ce qui entraîne inéluctablement des problèmes.

Je souhaite, par le biais de cet article, identifier les concepts qu’il est possible d’utiliser lors de l’attribution de noms de domaine. Je parlerai, de plus, des conséquences de ce choix par rapport à la résolution du nom et des Reverse Proxy.

J’ai choisi la société Adatum pour illustrer les exemples qui vont suivre. Le nom adatum.com a pu se faire enregistrer en externe. Celui-ci est également utilisé comme unique nom de domaine pour sa messagerie électronique. Le FQDN mail.adatum.com a été choisi pour l’accès au système de messagerie. Pour des raisons de simplicité, les illustrations ne montrent qu’un serveur Exchange. Pour des environnements productifs, je recommande au moins deux serveurs Multi-Role (Rôles CAS et MBX combinés) ainsi qu’un répartiteur de charge matériel au préalable, dont les IP virtuels seront enregistrés à chaque fois dans le DNS au lieu de l’être dans chacun des serveurs.

En savoir plus sur ce thème

Pour plus de détails sur Microsoft Exchange Server 2013 |

Concept 1 : Split DNS

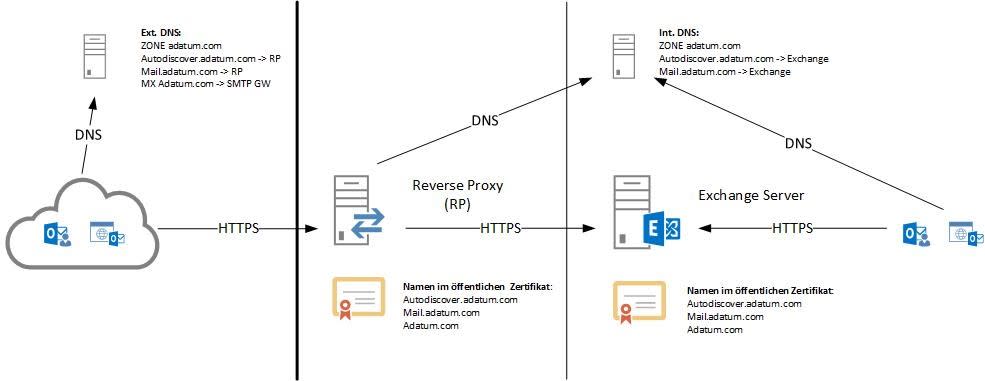

Split DNS signifie que les mêmes noms de domaine sont utilisés en interne et en externe. La zone interne et externe du DNS comporte ainsi les mêmes entrées – mais celles-ci proviennent de différentes adresses IP comme ceci est représenté dans l’illustration :

Étant donné que ces deux mêmes noms résolus doivent également être présents dans le certificat, le même certificat public peut être installé en interne et en externe. Ceci simplifie la gestion. On peut également renoncer à un Reverse Proxy et le trafic HTTPS du Firewall peut être transféré sur le serveur Exchange.

| Avantages | Inconvénients |

| OWA/ECP peut être accessible en interne et en externe avec le même nom | Le split DNS doit déjà être en fonctionnement |

| Seul un certificat public est nécessaire | Afin de permettre différentes possibilité d’authentification dans Outlook, il est nécessaire de configurer différents FQDN pour Outlook Anywhere (par ex. mail.adatum.com et mail-int.adatum.com) |

| Reverse Proxy est facultatif | Le nom de domaine doit également correspondre au domaine de messagerie afin que Autodiscover fonctionne de façon optimale |

Concept 2 : Domaines différents

Le recours à différents noms de domaines implique normalement qu’un nom ne puisse être résolu en externe, comme adatum.internal ou adatum.corp, dans le LAN et que le nom soit enregistré pour l’accès à partir d’Internet. Ceci entraîne différents FQDN dans les certificats requis. Les domaines non-publics n’étant plus acceptés dans les certificats publics, il est nécessaire d’installer un certificat d’une autorité de certification (CA) pour l’accès au LAN qui puisse être jugé comme fiable aussi bien par les clients que par Reverse Proxy. Pour Internet, un certificat public demeure nécessaire, ce qui implique donc de renouveler à chaque fois deux certificats. Autre inconvénient : Il est nécessaire d’avoir, au choix, un Reverse Proxy, ou bien un serveur CAS dédié pour l’accès LAN et Internet sur Exchange. Les systèmes du LAN non intégrés dans le domaine n’ont, en outre, pas de confiance automatique vis-à-vis du CA interne puisque celui-ci a été configuré selon une directive du groupe. L’illustration suivante montre ce type de configuration :

| Avantages | Inconvénients |

| PKI interne nécessaire | |

| Plusieurs certificats doivent être gérés | |

| Reverse proxy ou serveur Exchange dédié nécessaire | |

| Confiance vis-à-vis du CA interne nécessaire pour l’accès au LAN | |

| Les utilisateurs d’OWA/ECP doivent utiliser différents URL sur Internet/Intranet |

Concept 3 : Pinpoint DNS

Si l’Active Directory repose déjà sur un nom de domaine non public mais que, toutefois, le même nom doit être utilisé pour l’accès interne et externe, des enregistrements Pinpoint sur le serveur interne DNS peuvent permettre la résolution d’un FQDN public, sans que la zone complète doive être administrée. Bien sûr, cette méthode permet, elle aussi, d’utiliser le même certificat public pour les accès interne et externe et de renoncer, si on le souhaite, à un reverse proxy :

| Avantages | Inconvénients |

| OWA/ECP peut être accessible en interne et en externe avec le même nom | Afin de permettre différentes possibilité d’authentification dans Outlook, il est nécessaire de configurer différents FQDN pour Outlook Anywhere (par ex. mail.adatum.com et mail-int.adatum.com) |

| Seul un certificat public est nécessaire | Plusieurs zones nécessaires dans le DNS |

| Reverse Proxy est facultatif | |

| Configuration d’un Split DNS pas nécessaire | |

| Peut également être utilisé lorsque le nom de domaine interne est public mais qu’il ne correspond pas au domaine de messagerie |

Configuration d’un enregistrement Pinpoint :

Au lieu de créer une zone pour adatum.com, configurer une zone nommée mail.adatum.com. Ainsi, le serveur DNS n’autorisera pas tous les Hosts dans adatum.com mais seulement pour mail.adatum.com. Le Host Record, qui associe le nom à l’adresse IP, doit simplement rester vide dans le champ de nom :

Résumé

Le choix des noms de domaine pour Exchange influence l’architecture quant aux certificats et à la nécessité d’un Reverse Proxy. La solution qui consiste à avoir différents noms de domaine en interne et en externe doit être évitée car elle présente certains inconvénients. Il est préférable d’avoir recours aux enregistrements Pinpoint si un Split-DNS n’a pas encore été configuré.