Das Dilemma mit den lokalen Admin-Passwörtern

Mit LAPS verwaltest du lokale Administrator-Passwörter sicher und automatisiert. Erfahre, wie du Gruppenrichtlinien einrichtest, Passwörter zentral steuerst und so Ordnung und Sicherheit in deine Windows-Umgebung bringst.

Im ersten Teil dieses Blogs haben wir gemeinsam gelernt, wie wir unsere Umgebung und die Clients auf LAPS vorbereiten.

Nun geht es darum, die Lösung zu aktivieren.

Gruppenrichtlinien erstellen

Auf der Management Maschine haben wir in «C:WindowsPolicyDefinitions» die «AdmPwd.admx» und die zugehörige Language File im Ordner en-US.

Wir kopieren diese entweder in den Central Store für Group Policies, falls vorhanden, oder auf einem beliebigen Domain Controller. Falls du die Policies direkt auf dem vorher installierten Management Server bearbeitest, sind keine weiteren Schritte notwendig.

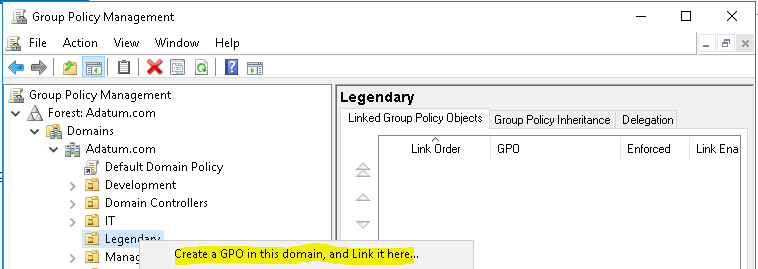

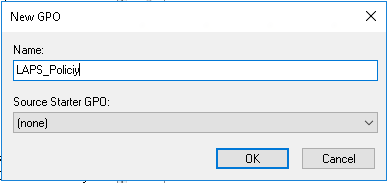

In der vorher erstellten OU für die zu managenden Clients führen wir einen Rechtsklick aus und gehen auf «Create a GPO in this domain, and Link it here…»

In der Policy gehen wir auf «Computer Configuration -> Policies -> Administrative Templates -> LAPS»

Password Settings

Hier wird die Password Policy definiert. Wenn ich die Policy auf «Enabled» setze, wird defaultmässig ein komplexes Passwort von 14 Zeichen und einem maximalen Alter von 30 Tagen definiert.

Wichtig: Das Passwort wird automatisch generiert und angepasst.

Name of administrator account to manage

Wenn du im ersten Teil einen spezifischen Admin-Account bei der Installation auf dem Client definiert hast, musst du diese Policy jetzt aktivieren und den Namen eintragen, ansonsten lässt du sie auf «Not Configured». So wird der «Default Administrator»-Account auf dem Endgerät konfiguriert.

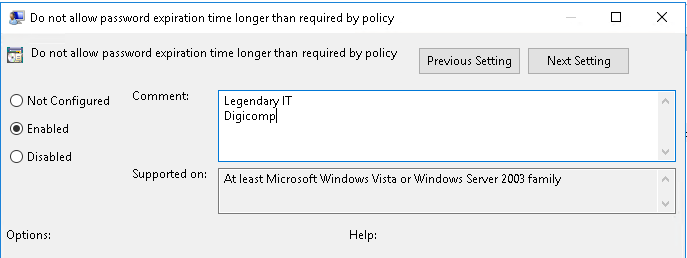

Do not allow password expiration time longer than required by policy

Diese Policy stellt sicher, dass die «Password Expiration Time» der «Password Settings» in jedem Fall eingehalten wird.

Enable local admin password management

Diese Einstellung aktiviert LAPS auf den betroffenen Geräten:

LAPS-Prozess

- Nach dem ersten GPO Refresh werden die LAPS-Client Side Extensions auf dem Endgerät aktiv und verarbeiten die GPO.

- Das Endgerät liest seine «ms-Mcs-AdmPwdExpirationTime». Falls diese nicht gesetzt ist oder nicht mehr gültig, wird ein neues Passwort generiert. Dieses Password wird lokal übernommen und der Wert in der Active Directory unter «ms-Mcs-AdmPwd» abgelegt.

- Das Passwort ist nun aktiv und kann über die AD abgerufen werden.

- Die LAPS-CSE führen diese Schritte bei jedem Group-Policy-Update durch.

- Falls ein Kommunikationsproblem zur AD besteht, wird keine Aktion unternommen.

Arbeiten mit LAPS

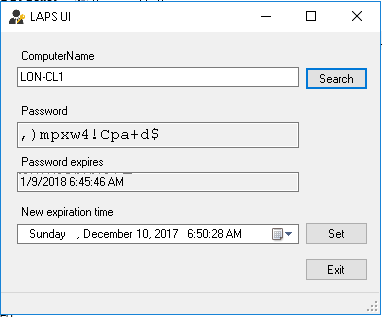

So haben wir nun LAPS aktiviert. Der einfachste Weg, auf das Passwort zuzugreifen, ist die grafische Oberfläche von LAPS, das auf dem Management Server installiert ist.

In der «LAPS UI» kann ich nun nach dem Client suchen.

Und mir wird das aktuelle Passwort und das nächste Expiration Date angezeigt. Ich könnte auch direkt eine neue «experation-Time» setzen.

Über PowerShell ist es mir auch möglich, auf die Werte zuzugreifen.

Get-AdmPwdPassword LON-CL1

Oder ganz einfach über die «Active Directory Users and Computer»-Oberfläche:

Wie du siehst, ist der Wert «ms-Mcs-AdmPwd» im «NT system time»-Format. Wir können es sehr einfach durch «w32tm /ntte %Wert%» transformieren.

Zusammenfassung

Wir sehen also, mit «wenigen» Handgriffen können wir ein Problem lösen, das zum Teil seit Jahren besteht.

Das lokale Administrator-Passwort im Notfall rauszugeben, ist kein «Nightmare» mehr. Ich kann als Admin einfach die Gültigkeitsdauer anpassen und bei der nächsten Synchronisation mit der AD hat der Client wieder ein neues Passwort.

Möchtest du einen tieferen Einblick in das Thema Windows Security erhalten? Dann besuche den von mir entwickelten Workshop «Windows Security Advanced».

.