Das Dilemma mit den lokalen Admin-Passwörtern

Jeder Supporter kennt das Problem von lokalen Admin-Passwörter. Im diesem Beitrag zeige ich Ihnen eine Lösung mit LAP (Local Administrator Password Solution)

Welcher Supporter kennt das Problem nicht; man hat für alle Geräte in einer Windows-Domäne dasselbe Administrator-Passwort vergeben. Ist z.B. ein externer Mitarbeiter in einer misslichen Lage, wo nur ein lokales Administrator-Passwort hilft, gibt man dies sehr ungern «raus».

Unabhängig von dieser Problematik sehe ich identische lokale Administrator-Passwörter generell als Sicherheitsproblem. Was Kunden und Teilnehmer oft nicht wissen: Microsoft hat eine hauseigene Lösung für dieses Problem: Local Administrator Password Solution (LAPS)

In diesem Beitrag möchte ich euch die Einrichtung von LAPS näherbringen. Denn mit wenig Aufwand kann damit die Sicherheit im Unternehmen massiv erhöht werden.

LAPS – Was ist das?

Bild-Quelle: Microsoft

Mit LAPS ist es möglich, das lokale Administrator-Passwort über die Active Directory zu verwalten und über Berechtigungssteuerung bestimmten Personen Zugriff auf diese Informationen zu gewähren. Das Passwort wechselt dabei periodisch und man kann einen Passwort-Wechsel auch remote-mässig forcieren.

Voraussetzungen

Für die Implementation brauchen wir nur einen Active Directory Server mit Windows Server 2003 SP1+. Die Nutzniesser des Services können Windows Clients ab Vista SP2 und Serverbetriebssysteme ab 2003 SP2 sein (ausgeschlossen Itanium). Auf den Management-Geräten muss weiter mindestens PowerShell 2.0 und .Net 4.0 zur Verfügung stehen.

Warum sollte ich LAPS nutzten anstelle anderer Tools?

Andere Tools erfordern meist mehr Installations- und Konfigurationsaufwand oder zusätzliche Dienste wie IIS. Meist muss auch ein Trust zu dem Tool auf irgendeine Art und Weise hergestellt werden. LAPS integriert sich hingegen völlig «nahtlos» in die gesamte Microsoft-Umgebung.

Vielleicht kennen Sie ja auch die Möglichkeit, Passwörter über «Group Policy Preference» zu setzen. Dies ist «sehr» unsicher. Man kann das SYSVOL-Verzeichnis nach dem CPASSWORD-Wert durchsuchen und der 32-byte AES Schlüssel, mit dem das Passwort verschlüsselt ist, ist bekannt.

Vorgehen

Wir müssen uns LAPS zuerst herunterladen (siehe Link unten).

Beim Herunterladen sollte man auf die Version 32-Bit oder 64-Bit achten. Gleichen Sie dies an die eigenen Systemen an.

Installation der Management Station

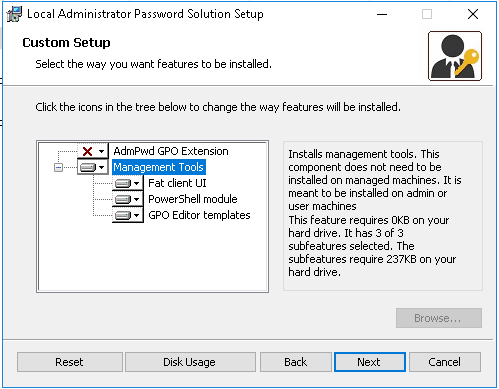

Auf dem Management-System installieren wir normalerweise nur die «Management Tools».

Die «AdmPwd GPO Extension» wäre nur nötig, wenn dieses System auch durch LAPS gemanaget werden soll. Dies installiert nämlich eine Client Side Extension (CSE), die die Informationen und Anweisungen vom LAPS-System auf dem «Client» auswertet.

Vorbereiten unserer Active Directory auf LAPS

Für die Verwendung von LAPS muss die Computer-Klasse im Active-Directory-Schema um zwei Werte erweitert werden. Im Wert «ms-MCS-AdmPwd» wird das Passwort in Clear-Text gesichert und im «ms-AdmPwdExperationTime» wird der Zeitpunkt des Ablaufs dieses Passworts gespeichert.

Wichtig: Für das Update muss man Mitglied der «Schema Admins»-Gruppe sein!

Mit dem Befehl «Update-AdmPwdADSchema» erweitern wir das aktuelle Schema:

Als Nächstes müssen wir den Computer Accounts per Delegation erlauben, auf die Attribute «ms-MCS-AdmPwd» und «ms-Mcs-AdmPwdExperationTime» zuzugreifen.

Set-AdmPwdComputerSelfPermission -OrgUnit "OU=Legendary,DC=Adatum,DC=com" Wenn wir uns nun die Berechtigungen auf dem Computer-Objekt für die zwei Attribute anschauen , sieht es wie folgt aus:

Im Detail:

Um herauszufinden, welche Benutzer Zugriff auf die lokalen Administratoren-Passwörter haben werden, können wir wieder PowerShell «bemühen».

Find-AdmPwdExtendedRights -Identity "OU=Legendary,DC=Adatum,DC=com" | Format-Table ExtendedRightHolders Mit Hilfe von ADSIEdit kann man die Rechte entfernen. Indem man der gewünschten Gruppe «all extended rights» auf der OU entfernt!

Ich erstelle eine Gruppe für die LAPS-Admins und gebe diesen die Berechtigung, Passwörter zu lesen und zurückzusetzen.

Set-AdmPwdReadPasswordPermission -OrgUnit "OU=Legendary,DC=Adatum,DC=com"

-AllowedPrincipals 'LAPS Admins'

Set-AdmPwdResetPasswordPermission -OrgUnit "OU=Legendary,DC=Adatum,DC=com"

-AllowedPrincipals 'LAPS Admins'

So, nun ist unsere AD für LAPS vorbereitet ?

Verteilen von LAPS

Das «Gegenstück» von LAPS muss noch auf den Clients verteilt werden.

Dies kann mit einem Installationsscript, Group Policy Software Installer oder einer Softwareverteilung Ihrer Wahl geschehen.

Die einfachste Methode für z.B. die 64-Bit-Installation wäre:

msiexec /q /i \\server\share\LAPS.x64.msi Falls ich den Benutzernamen des lokalen Admins ändern will, muss ich noch den Parameter «CUSTOMADMINNAME» mitgeben:

msiexec /q /i \\server\share\LAPS.x64.msi CUSTOMADMINNAME=MeinAdmin Auf dem Client können Sie z.B. über die «Programs and Features» verifizieren, ob LAPS installiert ist.

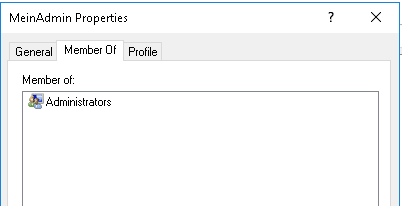

Falls Sie bei der Installation einen «CUSTOMADMINNAME» definiert haben, können Sie dies auf dem Endgerät überprüfen, indem Sie die «Local Users and Group» öffnen und den Benutzer ausfindig machen:

Er sollte Mitglied der lokalen Administratorengruppe sein:

Zusammenfassung

In diesem Blog haben wir die ersten Schritte der Inbetriebnahme von LAPS erfolgreich abgeschlossen. Im nächsten Beitrag werde ich Sie durch die Konfiguration der GPOs und der Verwendung von LAPS führen.

Wollen Sie einen tieferen Einblick in das Thema Windows Security erhalten? Dann besuchen Sie den von mir entwickelten Workshop «Windows Security Advanced»

IT-Security-Seminare bei DigicompCyber Security und IT Security sind im Moment die Schlagwörter in der ICT. Wie steht’s um Ihre Kenntnisse und wie um die Sicherheit Ihres Unternehmens? Holen Sie sich das nötige Know-how in unseren Trainings mit ausgewiesenen Experten.

|

Cyber Security und IT Security sind im Moment die Schlagwörter in der ICT. Wie steht’s um Ihre Kenntnisse und wie um die Sicherheit Ihres Unternehmens? Holen Sie sich das nötige Know-how in unseren Trainings mit ausgewiesenen Experten.

- Cyber Security Defense Trainings

Trainings zur Abwehr von Cyber-Security-Bedrohungen - Security Enduser Awareness

«Jede Kette ist nur so stark wie ihr schwächstes Glied.» - Cyber Security Offense Trainings

IT-Security-Kurse im Bereich Security-Offense - Eidg. dipl. ICT Security Expert

Vorbereitung auf den Abschluss «ICT Security Expert mit eidgenössischem Diplom» - CAS Cyber Security Expert

In 13 Tagen zum Titel «CAS Cyber Security Expert» - Cyber Security Analysis

Kurse zum Thema IT-Sicherheit in Bezug auf Security-Analyse

Kommentar